Produits et solutions

Par défaut, Eclypse et EC-Net sont des plateformes sécurisées lorsqu’elles sont placées dans un environnement réseau approprié et configurées conformément au guide d’utilisation correspondant. Nous recommandons de toujours utiliser le dernier firmware disponible à partir du software center et de ne jamais placer le contrôleur directement sur un réseau public.

Eclypse

Eclypse est une plateforme de contrôleurs connectés dernière génération, permettant un confort et une efficacité maximisés, ainsi qu’une ouverture et une connectivité inégalées, pour des bâtiments prêts face aux défis présents et à venir.

Sécurité physique

Protection des équipements physiques qui hébergent les données que nous souhaitons sécuriser.

Démarrage sécurisé

Eclypse APEX uniquement. Bénéficiez d’un démarrage sécurisé et d’une communication cybersécurisée entre les plateformes OT, IT et cloud, ce qui en fait la solution tout-en-un idéale pour les applications locales et distantes.Sécurité du réseau et du système

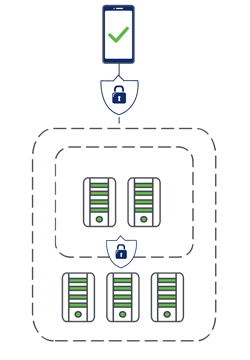

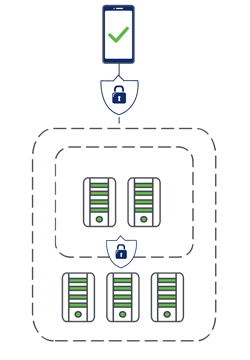

Le périmètre d’un réseau délimite la frontière entre l’intranet d’une organisation et l’Internet externe ou public. Les vulnérabilités créent une brèche que des attaquants peuvent utiliser depuis l’Internet pour attaquer les équipements qui y sont connectés.3

3https://www.gartner.com/en/topics/cybersecurity

Authentification

- Authentification unique (SSO) avec ECY-APEX comme fournisseur d’identité.

- L’authentification Eclypse est une authentification basique ou unique et utilise OpenID Connect.

- Le service SSO permet à un utilisateur d’utiliser un jeu d’identifiants de connexion (par exemple, un nom d’utilisateur et un mot de passe) pour accéder à plusieurs contrôleurs Eclypse qui sont sur le même réseau. Cela fournit une méthode de connexion centralisée et sécurisée pour authentifier les utilisateurs.

- La fonctionnalité de base d’un service SSO avec des contrôleurs Eclypse est l’architecture client-serveur où un contrôleur est défini comme le serveur dédié à l’authentification ou à l’autorisation afin d’accéder aux contrôleurs clients.

- Le processus SSO authentifie l’utilisateur pour tous les contrôleurs pour lesquels l’utilisateur a reçu des droits et élimine les demandes de connexion supplémentaires lorsque l’utilisateur accède à d’autres contrôleurs lors de la même session.

- La session se termine si vous fermez le navigateur web ou si vous vous déconnectez. Il est recommandé de fermer le navigateur web après s’être déconnecté.

Autorisation des utilisateurs

- Contrôle d’accès en fonction du rôle (RBAC)

Exigences générales en matière de sécurité

- Toutes les exigences en matière de sécurité pour Eclypse sont dérivées de la norme ISA 62443, niveau de sécurité 4.

Contrôle d’accès

Infrastructure d’identité et intégration PKI- PKI

- SSO

Topologie

- API RESTful

Sécurité des données

Cela comprend les processus et les outils associés qui protègent les informations sensibles, qu’elles soient en transit ou au repos. Les méthodes de sécurité des données comprennent le chiffrement, qui garantit l’effacement des données sensibles, et la création de sauvegardes de données.4

4https://www.gartner.com/en/topics/cybersecurity

Chiffrement

Chiffrement des données

- Les contrôleurs Eclypse ont un chiffrement qui répond à la norme fédérale américaine FIPS 140-2, sauf pour ECY-STAT et APEX.

- Journaux d’audit de sécurité de base contenant des informations sur les modifications apportées aux utilisateurs ainsi que sur les connexions des utilisateurs ayant réussi ou échoué.

- Répond aux normes de chiffrement pour les secteurs critiques, tels que le secteur bancaire.

Normes et protocoles

- Version minimale du protocole TLS : TLSv1+, TLSv1.1+ ou TLSv1.2

Signatures numériques

- SHA256withRSA (clé asymétrique RSA 2048 bit)

Sécurité des applications

Les outils disponibles pour surveiller et confirmer l’état de la posture de sécurité du système.

Surveillance

Journal d’audit de sécurité

- Journaux d’audit de sécurité de base contenant des informations sur les modifications apportées aux utilisateurs ainsi que sur les connexions des utilisateurs ayant réussi ou échoué.

Il est de la responsabilité du développeur de tenir compte des problèmes de propriété intellectuelle et de sécurité lorsqu'il construit et programme une image compatible Docker. En outre, utilisez les meilleures pratiques lors du déploiement du conteneur Docker sur IoT Edge. Le fonctionnement des Dockers est 100 % conforme aux standards et exigences de cybersécurité Microsoft Azure. Voir la documentation Microsoft et Docker pour plus de détails et les meilleures pratiques.

Des informations sur les bonnes pratiques dans ces environnements sont disponibles à l’adresse :

EC-Net

La plateforme web de gestion de bâtiments EC-Net™ est alimentée par l’infrastructure Niagara Framework® afin de fournir toutes les fonctionnalités essentielles requises pour les bâtiments jusqu’aux déploiements multisites. EC-Net a été développée avec une approche de la cybersécurité qui peut être adaptée à la politique de sécurité de toute organisation. L’approche consiste à faciliter la sécurisation d’un système EC-Net par les utilisateurs, tout en imposant un bon « comportement sur le Net » par le biais de contrôles technologiques.

Sécurité physique

Protection des équipements physiques qui hébergent les données que nous souhaitons sécuriser.

Démarrage sécurisé

L’EC-BOS ne démarre qu’avec des logiciels de confiance signés numériquement, ce qui permet d’éviter toute modification.Sécurité du réseau et du système

Le périmètre d’un réseau délimite la frontière entre l’intranet d’une organisation et l’Internet externe ou public. Les vulnérabilités créent une brèche que des attaquants peuvent utiliser depuis l’Internet pour attaquer les équipements qui y sont connectés.1

1https://www.gartner.com/en/topics/cybersecurity

Authentification

« Sécurisée par défaut »

- Les utilisateurs sont obligés d’avoir des mots de passe forts

- Les utilisateurs sont configurés avec le mécanisme d’authentification le plus fort

- Verrouillage de l’utilisateur après plusieurs erreurs d’identifiants consécutives

- Le mot de passe par défaut doit être modifié après la mise en service

Authentification unique avec EC-Net comme fournisseur d’identité

- L’authentification unique permet aux utilisateurs de se connecter à une station et d’accéder à toutes les autres stations connectées via un navigateur sans avoir à se réauthentifier.

- Élimine le besoin de configurer et de gérer manuellement un IdP externe.

Authentification multifacteur (MFA)

- Authentification Google à deux facteurs

Authentification par certificat numérique

- Bénéfique pour les kiosques via des connexions web par navigateur

Authentification réseau d’appareil 802.1x

Contrôle d’accès

Infrastructure d’identité et intégration PKI

- LDAP

- Kerberos

- Fournisseurs d’identité SAML 2 pour l’authentification unique

Contrôle d’accès en fonction du rôle

- Fournit un contrôle d’accès aux utilisateurs en fonction de leur rôle de sécurité

- Géré par CategoryService et RoleService et assigné au sein de UserService

Autorisation

Autorisation au niveau de l’API

- Contrôle ce que les composants logiciels individuels peuvent faire

Normes et protocoles

- SCRAM-SHA (256/512 bit) DIGEST (par défaut)

- EC-BOS-8 : WPA-PSK128, WPA2PSK256

- Authentification Google à deux facteurs

- Authentification par certification client (Mode kiosque)

- PKI

- LDAP

- Kerberos

- Intégration SSO des IdP SAML 2

Sécurité des données

Cela comprend les processus et les outils associés qui protègent les informations sensibles, qu’elles soient en transit ou au repos. Les méthodes de sécurité des données comprennent le chiffrement, qui garantit l’effacement des données sensibles, et la création de sauvegardes de données.2

2https://www.gartner.com/en/topics/cybersecurity

Chiffrement

Chiffrement des données

- Toutes les connexions aux stations sont sécurisées et chiffrées, par exemple les connexions entre un ensemble d’utilitaires et une station, entre stations et sur le web.

- Les contrôleurs EC-BOS et EC-Net Supervisor disposent tous deux d’un système de chiffrement conforme à la norme fédérale américaine FIPS 140-2.

- Répond aux normes de chiffrement pour les secteurs critiques, tels que le secteur bancaire, et pour les contrats du gouvernement américain.

- Les données sont chiffrées lors de leur envoi ou de leur réception, ainsi qu’au repos.

Protocoles chiffrés

- BACnet Secure Connect

Outils de gestion PKI intégrés

- Niagara peut s’intégrer à n’importe quelle infrastructure PKI, aux annuaires LDAP et à Kerberos.

Signature de modules tiers

- EC-Net impose désormais la signature des modules nouvellement ajoutés et informe les administrateurs de l’existence de tout module tiers non signé.

- Élimine automatiquement le risque que les modules aient été modifiés ou proviennent d’une source non fiable.

Normes et protocoles

- TLS 1.3, 1.2, 1.1 ou 1.0 émis avec un certificat RSA 2048 bit, SHA256withRSA

- • Chiffrement à clé symétrique AES 256-CBC

- AES GCM

- PBKDF2-HMAC-SHA256

- Signatures numériques : SHA256withRSA (clé asymétrique RSA 2048 bit)

- Module de chiffrement FIPS 140-2

Sécurité des applications

Les outils disponibles pour surveiller et confirmer l’état de la posture de sécurité du système.

Surveillance

Journal d’audit de sécurité

- Fournit aux utilisateurs un historique de qui, ou quoi, se connecte à une station EC-Net ou en modifie les paramètres de sécurité

Tableau de bord de sécurité

- Fournit une vue d’ensemble de la posture de sécurité de vos systèmes et des autres systèmes Niagara connectés sur votre réseau